Nieumyślne działania ludzi przyczyniają się do 69 proc. roszczeń zgłaszanych przez firmy z tytułu ubezpieczeń od ryzyka cybernetycznego — wskazują wyniki badania Willis Towers Watson. Także dr Paweł Mielniczek z ODO 24 potwierdza, że lekkomyślne zachowania, nie tylko zwykłych pracowników, ale również kadry zarządzającej, przyczyniają się do niezamierzonego udostępnienia czy wycieku cennych informacji. Takich głosów „ku przestrodze” przybywa i coraz mocniej wybrzmiewają, nie tylko z powodu rosnącej skali cyberataków. W maju przyszłego roku dane osobowe będą podlegały restrykcyjnym zasadom ochrony znacznie bardziej niż obecnie.

M.in. z tego powodu w apelach o przegląd systemów zabezpieczeń i ich dostosowanie do nowych wymagań duży nacisk kładzie się na tzw. czynnik ludzki. Nawet jeśli szef firmy wydaje duże pieniądze na ubezpieczenie od cyberzagrożeń. — To nie zwalnia z prowadzenia aktywnej polityki zapobiegania takiemu ryzyku, w szczególności szkoleń pracowników, gdyż, jak praktyka wskazuje, jest to najsłabsze ogniwo w tej kwestii — podkreśla Sylwia Kozłowska, dyrektor Departamentu Ubezpieczeń Odpowiedzialności Cywilnej w Willis Towers Watson Polska.

Słabe punkty

Jak słabe może być to ogniwo, pokazują chociażby doświadczenia specjalnej grupy pentesterów poznańskiego Centrum Cyberbezpieczeństwa F-Secure, dokonujących ataków na zlecenia firm chcących sprawdzić swoje zabezpieczenia.

— Wcielając się w rolę złodziei, próbujemy zdalnie włamać się do systemu, a wielokrotnie nawet fizycznie dostać się do budynku — mówi Leszek Tasiemski, lider centrum. Z reguły o takiej akcji wie tam tylko jedna osoba i z nią jest ustalany scenariusz symulowanego ataku. Jego celem może być dotarcie do kluczowych informacji, danych klientów, bazy pracowników, zachęcenie ich do „klikania” w e-mailach na przesłane pliki, uzyskanie dostępu do centrów danych i poczty elektronicznej, a nawet wkroczenie tam, gdzie steruje się procesami prowadzonej działalności.

— Korzystamy z publicznie dostępnych informacji, wnioskujemy do urzędów o plany budynków, przeglądamy aktywność na portalach społecznościowych, staramy się poznać kompetencje poszczególnych jednostek,żeby zrozumieć, jak one ze sobą współpracują — wyjaśnia Jarosław Kamiński, lider zespołu pentesterów w F-Secure. Zespół stara się znaleźć wszelkie słabe punkty, które nie tylko kryją się w systemach informatycznych — czasem wystarczy pobuszować w śmieciach. Tak znaleziono np. wydruki e-maili z dostawcami usług pewnej firmy i podając się za nich, przesłano nową wersję produktu pod warunkiem zalogowania się do strony wyglądającej jak prawdziwa, dzięki czemu uzyskano hasła do innych cennych miejsc.

— Staramy się, aby phising nie był oderwany od działalności. Kiedyś wykorzystaliśmy do niego święto firmowe. Rozesłaliśmy informację o losowaniu prezentów z tej okazji, zachęcając do rejestracji pod wskazanym adresem, z podaniem loginu i hasła — opowiada Jarosław Kamiński.

Kiedy pentesterzy wchodzą do budynków, próbują np. zeskanować karty wejściowe. Podczas jednej z akcji podczas rozmowy telefonicznej uzyskali numer telefonu do biura wsparcia technicznego, po czym połączeni z jego kierownikiem zgłosili niepokojące alerty drukarki i uzyskali zgodę na przysłanie technika, którego nikt nie sprawdził.

Ten ostatni nie tylko bez przeszkód przekroczył próg firmy, ale też pracując przy drukarce, „podpiął” się do lokalnej sieci firmy. Innym razem obecność „włamywacza” wzbudziła podejrzenia, więc pogratulował czujności, wyznał, że przeprowadza test bezpieczeństwa, po czym niewylegitymowany został zaprowadzony do dalszych interesujących go pomieszczeń. Zdarzyło się i tak, że po telefonicznej prośbie o zresetowanie hasła nowe przysłano esemesem.

— Gdy osiągniemy cel, staramy się być głośni i zauważalni przy skanowaniu danych, aby dać się złapać. Badamy w ten sposób czas reakcji — wyjaśnia lider zespołu pentesterów.

Raporty z ich poczynań często zaskakują zleceniodawców. Przytoczone przykłady pokonania barier dostępu do chronionych miejsc dowodzą, że znaczenie ma nie tylko dbałość o techniczne zabezpieczenie firmowej sieci IT. Specjaliści z F-Secure mówią np., że karty dostępu leżące na biurkach, otwarte dokumenty na ekranach monitorów, niezabezpieczone komputery to często standard. Zwraca na to uwagę również ekspert z ODO 24.

Wielka Brytania 58

— Monitory powinny stać tak, aby uniemożliwić zajrzenie na nie osobom trzecim, można też zadbać o ekrany z folią prywatyzującą, a komputery powinny być blokowane każdorazowo przy opuszczeniu stanowiska pracy — mówi dr Paweł Mielniczek. Jarosław Kamiński przyznaje, że podczas testów jego zespół używa teleobiektywu, aby z ulicy robić zdjęcia ekranów monitorów. Dodaje, że w wielu firmach pokoje z ważnymi danymi znajdują się wewnątrz pięter.

— Każdy właściciel firmy powinien określić rozwiązania techniczne i organizacyjne niezbędne do zapewnienia poufności, integralności i rozliczalności przetwarzanych danych. Niestety, nadal bardzo rzadko spółki regulują dostatecznie kwestie dotyczące uprawnień dostępowych osób spoza organizacji — podkreśla dr Paweł Mielniczek.

Audyt od ubezpieczyciela

Zgodnie ze wszystkimi raportami o cyberryzyku ataków przybywa. Mogą one skutkować m.in. utratą danych lub dostępu do nich, odszkodowaniami, kosztami związanymi z próbami wymuszenia okupu w zamian za odblokowanie systemu IT, szkodami wizerunkowymi, wydatkami na prawników i stratami spowodowanymi przestojem. W konsekwencji nowych, rygorystycznych wymagań prawnych i rosnącej świadomości zagrożeń zaczyna rosnąć zainteresowanie polisami, które mogą pokryć ww. szkody. Ubezpieczyciele oferują także usługi audytu bezpieczeństwa i szkolenia. — Cena takich ubezpieczeń zależy od branży, liczby przetwarzanych danych, obrotów, zakresu odpowiedzialności ubezpieczeniowej. Ważne są zabezpieczenia i wewnętrzne procedury. Koszty mogą sięgać od kilku tysięcy złotych dla małej firmy do kilkuset tysięcy złotych dla dużego przedsiębiorstwa — informuje przedstawicielka Willis Towers Watson Polska.

Łukasz Zoń, prezes Stowarzyszenia Polskich Brokerów Ubezpieczeniowych i Reasekuracyjnych (SPBUiR), mówi, że ceny polis chroniących przed naruszeniem obowiązków wynikających z RODO i cyberzagrożeniami będą zależeć od ich popularności i szkodowości oraz wysokości kwot wypłacanych przez ubezpieczycieli. Niemały wpływ odegra orzecznictwo w sprawie odszkodowań dla osób poszkodowanych wyciekiem danych, a także praktyka organu nadzoru w zakresie wymiaru nakładanych kar.

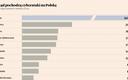

— Obecnie ceny kształtują się od 0,5 proc. do 1 proc. sumy gwarancyjnej. Przedsiębiorcy, którzy poszukują kompleksowej ochrony, powinni liczyć się z tym wyższym wydatkiem — podaje Łukasz Zoń. Nie przypuszcza, aby sektor MSP mógł liczyć na ulgi cenowe. — Może dojść nawet do sytuacji odwrotnej. Małym i średnim firmom nie będzie tak łatwo jak dużym sprostać RODO. Cena cyberpolisy zależy od stopnia narażenia na ryzyko i maksymalnej wysokości gwarantowanego odszkodowania. Ci, którym trudniej spełnić wymogi rozporządzenia, muszą liczyć się z ewentualnością wyższej składki — wyjaśnia prezes SPBUiR. Łukasz Zoń mówi, że na razie zainteresowanie polskich firm ubezpieczeniami od cyberzagrożeń nie rośnie tak szybko jak w innych państwach.

— W Stanach Zjednoczonych, gdzie obowiązują już przepisy podobne do wdrażanych w UE, polisę cyber risk ma ponad 60 proc. przedsiębiorstw. Spodziewam się, że taki poziom osiągniemy w Polsce w ciągu kilku lat — prognozuje Łukasz Zoń. © Ⓟ